Phishing & Social Engineering in Microsoft Teams – Schnelle Tipps zur Hilfe!

Seit Anfang August hat das Microsoft Threat Intelligence-Team spezifische Social Engineering-Angriffe auf Microsoft Teams bemerkt. In diesen Angriffen versuchen Kriminelle gezielt, Zugangsdaten von Nutzern durch Phishing zu erlangen. Diese Zugangsdaten erlauben den Angreifern, sich in lokale Systeme oder Microsoft 365-Ressourcen einzuloggen. Dadurch haben sie die Möglichkeit, Ransomware einzuschleusen und Daten zu stehlen. Besonders besorgniserregend an den aktuellen Angriffen ist, dass selbst erfahrene und geschulte Benutzer sie nur schwer erkennen können.

Wer ist Midnight Blizzard?

Die aktuellen Angriffe werden unter anderem von der Hackergruppe Midnight Blizzard, eine vermutlich russische, staatsnahe Hackergruppe, durchgeführt. Zuvor war sie als NOBELIUM bekannt.

Wie laufen die Angriffe ab?

Vorbereitung

Um ihren Angriff durchzuführen, nutzt der Midnight Blizzard Microsoft 365-Tenants, die kleinen Unternehmen gehören und die sie in früheren Angriffen kompromittiert haben, um ihren Social-Engineering-Angriff zu starten.

Der Angreifer benennt den kompromittierten Tenant um, fügt eine neue onmicrosoft.com-Subdomain hinzu und dann einen neuen Benutzer mit dieser Domain. Von diesem Benutzer aus wird die Nachricht an den Ziel-Tenant gesendet. Anschließend verwendet der Angreifer sicherheitsbezogene oder produktbezogene Schlüsselwörter, um eine neue Subdomain zu erstellen, um den Chat-Nachrichten Glaubwürdigkeit zu verleihen.

Bekannte Beispiel Subdomains:

- msftprotection.onmicrosoft.com

- msftprotection.onmicrosoft.com

- accountsVerification.onmicrosoft.com

- accountsVerification.onmicrosoft.com

- teamsprotection.onmicrosoft.com

Microsoft hat bereits diese und ähnliche Domains für die Nutzung gesperrt.

Kontakt zum Anwender

Bei diesem Vorgehen hat Midnight Blizzard entweder bereits Zugangsdaten für die Nutzer erlangt, die sie ins Visier nehmen, oder sie konzentrieren sich auf Nutzer, die eine kennwortlose Authentifizierung in ihrem Konto eingerichtet haben. Beides erfordert, dass der Nutzer einen Code eingibt, der während des Authentifizierungsprozesses, in die Microsoft Authenticator-App des Nutzers angezeigt wird.

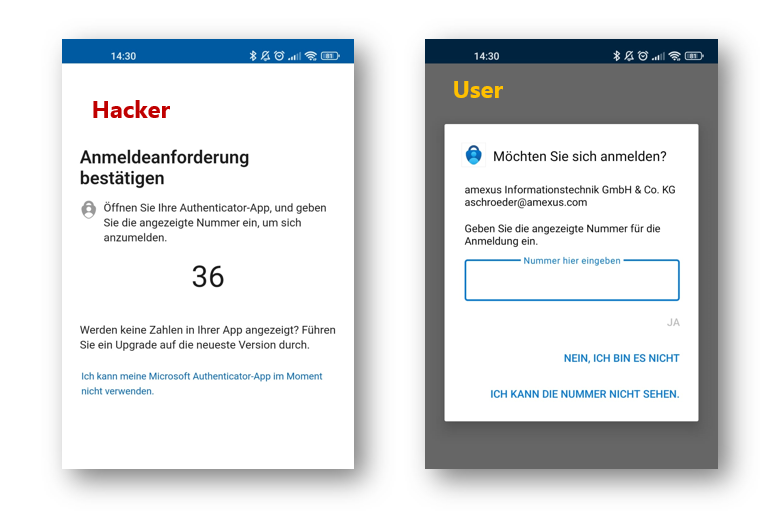

Der Angreifer versucht sich bei dem Konto des Nutzers anzumelden. Sobald die Mehrfaktorauthentifizierung (MFA) greift, wird dem Angreifer im Anmeldungsprozess ein Code präsentiert. Dieser Code muss im nächsten Schritt in die Authenticator-App des Nutzers eingeben werden. Auf dem Gerät dies Nutzer erscheint parallel die Aufforderung zur Eingabe des Codes.

Ansichten von MFA für Angreifer und Nutzer

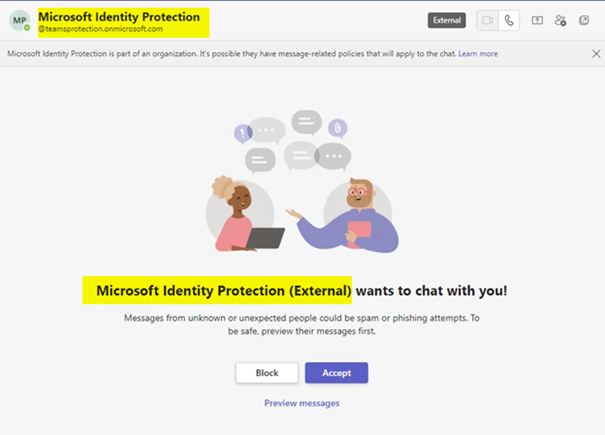

Der Angreifer sendet daraufhin parallel über Microsoft Teams eine Nachrichtenanfrage von einem externen Nutzerkonto an den betroffenen Nutzer. Oft gibt sich der Angreifer als technischer Support oder Sicherheitsteam aus.

Der Name des Users, den der Angreifer verwendet ist in diesem Beispiel „Microsoft Identity Protection“ und die Domain ist „teamsprotection.onmicrosoft.com“- Beides erscheint für Anwender als seröse Chatnachricht.

Auffällig daran ist:

- Die Nachricht erfolgt von einer externen Domain – „External“ wird angezeigt

- Microsoft oder andere seriöse Support-Dienstleister würden niemals um die Eingabe von Tokens in die Authenticator-App bitten – vor allem nicht via Chat.

Angreifer Teams Chat – Externe Anfrage

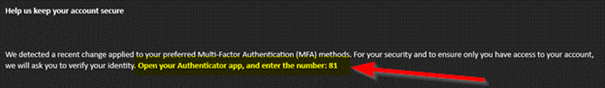

Wenn der Zielbenutzer die Nachrichtenanfrage annimmt, erhält er eine Microsoft Teams-Nachricht vom Angreifer, die ihn dazu bringen soll, einen Code in die Microsoft Authenticator-App auf seinem Mobilgerät einzugeben.

Chat mit Angreifer und MFA Aufforderungscode

Wenn der Nutzer diesen Code in seine Authenticator-App einträgt, hat Midnight Blizzard Zugriff auf das M365-Benutzerkonto erhalten. Der Angreifer geht dann zur Durchführung von Aktivitäten über, die in der Regel den Diebstahl von Informationen aus dem kompromittierten Microsoft 365-Tenant umfassen.

In einigen Fällen versuchte Midnight Blizzard, ein Gerät zur Organisation als ein verwaltetes Gerät über Microsoft Entra ID (ehemals Azure Active Directory) hinzuzufügen. Wahrscheinlich um Conditional Access Richtlinien zu umgehen, die den Zugriff auf bestimmte Ressourcen nur durch verwaltete Geräte beschränken.

Welche Schritte zur Absicherung können für den Tenant unternommen werden?

Administrative Schritte:

Auswahl einer phishing-resistente Authentifizierungsmethoden für Benutzer:

- Benutzername + Passwort sind keine sicheren Authentifizierungsmethoden mehr

- Bei der Benutzeranmeldung bietet Multi-Factor Authentication (MFA) zusätzliche Sicherheit im Vergleich zur alleinigen Verwendung eines Kennworts.

- Am besten sind Authentifizierungsmethoden die biometrische Faktoren, wie Fingerappdruck oder Gesichtserkennung, benutzen, da diese einem Angreifer den Zugriff verwehren, selbst wenn er Zugriff auf das Mobile Gerät von Anwender hat.

Passwortsicherheit Vergleiche

Konfiguration von Conditional Access Richtlinien

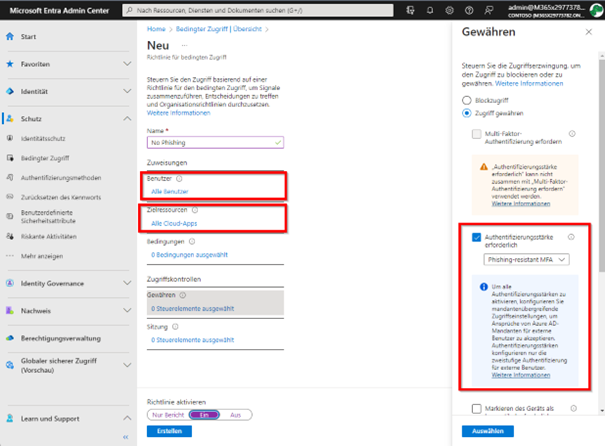

A. Richtlinie mit einer phisching-restistenten Authentifizierungsmethode:

So kann eine phishingsichere Authentifizierung für Mitarbeiter und auch unternehmensexternen Benutzer für kritische Apps zu erzwungen werden.

Administratoren können eine Authentifizierungsstärke für den Zugriff auf eine Ressource angeben, indem Sie mit dem Steuerelement Erfordern der Authentifizierungsstärke eine Richtlinie für bedingten Zugriff erstellen. Sie können aus drei integrierten Authentifizierungsstärken wählen: Multifactor authentication strength (Stärke für mehrstufige Authentifizierung), Passwordless MFA strength (Stärke für kennwortlose MFA) und Phishing-resistant MFA strength (Stärke für Phishing-sichere MFA). Sie können darüber hinaus eine benutzerdefinierte Authentifizierungsstärke auf der Grundlage der Kombinationen von Authentifizierungsmethoden erstellen, die sie zulassen möchten.

Konfiguration einer phisching-restistenten Authentifizierungsmethode

Benötigte Lizenzen: Azure Active Directory Premium P1 oder P2, Microsoft 365 Business Premium, Microsoft 365 E3 oder E5, Enterprise Mobility + Security E3 oder E5.

B. Richtlinie mit einer Einschränkung für zugelassene Geräte auf nur kompatible bzw. bekannte Geräte

Unternehmen, die Microsoft Intune einsetzen, können die von ihren Geräten zurückgegebenen Informationen verwenden, um Geräte zu identifizieren, die den Compliancevorgaben entsprechen bzw. Geräte ausschließen, die dies nicht tun.

Benötigte Lizenzen: Microsoft 365 E3 oder E3, Enterprise Mobility + Security E3 oder E5, Microsoft 365 Business Premium, Microsoft 365 F1 oder F3

Konfiguration von Zusammenarbeit in MS Teams mit Externen

Im MS Teams Admin Center kann unter Users – External Access konfiguriert werden, welche externen Domänen zum Chatten und Besprechungen zugelassen oder blockiert sind. Dazu „Choose which external domains your users have access to:“ im Drop Down Menü „Allow only specitic external domains“ auswählen. Anschließend die gewünschten Domänen hinterlegen. Außerdem kann deaktiviert werden, dass unmanaged Teams Accounts (z.B. von Teams free) eigene User kontaktieren können.

Hinweis: Wenn dies nun von „Alle Domänen sind erlaubt“ verändert wird zur dedizierten Freigabe von Domänen, müssen die Anwender darüber informiert werden. Denn für diese verändert sich nun das Verhalten von MS Teams. Im besten Fall implementiert man direkt auch einen Anfrage-Workflow für Anwender um neue, vertrauenswürde Domänen schnell aufnehmen zu können.

Konfiguration von External Access in MS Teams

Prüfung der Microsoft Purview Audit Konfiguration

Microsoft 365-Audit ist im Standard aktiviert. Prüft, ob dies bei euch immer noch so konfiguriert ist, damit Datensätze bei Bedarf untersucht werden können.

Benötigte Lizenzen: (Audit Standard) Microsoft Business Basic/Standard , Microsoft 365 Apps for Business , Microsoft 365 Enterprise E3, Microsoft 365 Business Premium, Microsoft 365 Education A3, Microsoft 365 Frontline F1 oder F3 oder F5 Security add-on, Office 365 Enterprise E1/E3

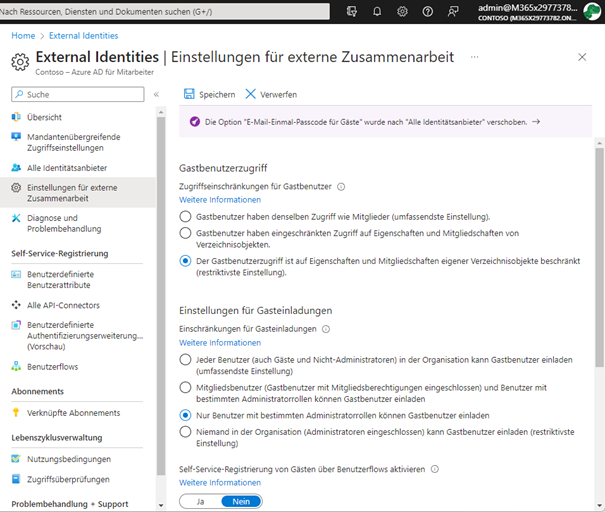

Konfiguration von Zusammenarbeit mit Externen

Konfiguration der External Identities in Entra Admin Center:

Entra Admin Center – External Identities

Hinweis: Wenn die Optionen zum Einladen von Gastusern verändert wird, müssen die Anwender darüber informiert werden, da sich dies auch auf die Möglichkeit für zukünftige die Zusammenarbeit mit neuen Gästen in MS Teams auswirkt. Im besten Fall implementiert man direkt auch einen Anfrage-Workflow für Anwender um neue Gäste schnell aufnehmen zu können.

Konfiguration von Richtlinien im Teams Admin Center:

Konfiguriert außerdem passend im Teams Admin Center unter User- Guest Access und Meetings – Meeting policies.

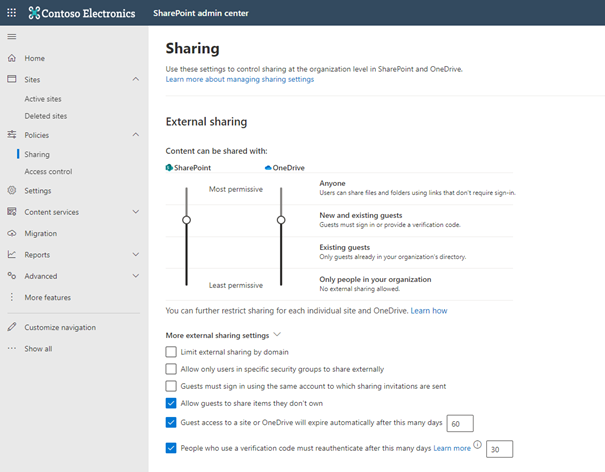

Konfiguration von Externen Freigabe im SharePoint Admin Center:

Konfiguriert dort passend die Freigaben für eure Dateien im Admin Center. Im Standard dürfen Freigaben aus SharePoint und OneDrive (und damit auch aus Teams Teams) an jeden erteilt werden. Schränkt diese ein und betrachtet außerdem auch die erweiterten Einstellungen zum Teilen.

SharePoint Admin Center- Teilen

Hinweis: Wenn die Optionen zum Teilen von Dateien verändert wird, müssen die Anwender darüber informiert werden, da diese nun andere Schritte zum Teilen von Dateien unternehmen müssen. Im besten Fall erklärt ihr euren Anwendern, wie das Teilen von Dateien zukünftig funktioniert.

Userbezogene Schritte:

- Schult sofort eure Anwender über die Gefahr von Social-Engineering- und Phishing-Angriffen.

- Erklärt ihnen unterschiedliche Phishing-Angriffsmethoden.

- Erklärt eure Anwendern, was eine Chatanfrage in MS Teams ist und was die Kennzeichnung „Extern“ in Chats bedeutet. Gebt ihnen die Aufgabe, diese Anfragen und vor allem die Kontaktadresse zu überprüfen und Anfragen nur freizugeben, wenn ihnen die Anwender persönlich bekannt ist.

- Erinnert sie daran niemals ihre Kontoinformationen weiterzugeben. Egal ob via Mail oder Teams-Chat.

- Erklärt euren Anwendern, dass auch ihr sie niemals nach ihrem Passwort o.Ä. fragen werden.

- Weist eure Benutzer darauf hin, Anmeldeaktivitäten zu überprüfen und verdächtige Anmeldeversuche als „Das war nicht ich“ zu markieren.

- Erklärt euren Anwendern, dass wenn sie mehrfach unaufgefordert Authenticator-App Anfragen bekommen, dies bei der internen Admin/ IT Support melden sollen. Auf keinen Fall sollen sie diese bestätigen, weil sie genervt sind.

- Erklärt euren Anwendern ggf. euren neuen Prozess für Chats mit Externen oder die Aufnahme von Gästen in euren Tenant.

Zusammenfassung

Wir haben einen Einblick in die Vorgehensweise eines Hackers bei Angriffen auf Microsoft Teams bekommen und gesehen, wie Midnight Blizzard die Schwachstellen in der Authentifizierung ausnutzt, um Zugang zu sensiblen Unternehmensdaten zu erlangen. Durch den Diebstahl von Zugangsdaten und die geschickte Nutzung von Social Engineering zeigt uns Midnight Blizzard, wie anfällig selbst moderne Angriffsmethoden sein können.

Um solche Angriffe zu verhindern, habe ich für euch konkrete Schritte für mehr Sicherheit in euren Tenants gezeigt. Die Implementierung von strengen Mehrfaktor-Authentifizierungsmethoden, regelmäßige Sicherheitsschulungen für Mitarbeiter, das Überwachen von verdächtigen Aktivitäten und das Einschränken von Berechtigungen sind nur einige der empfohlenen Maßnahmen, um die Sicherheit von Microsoft Teams und damit verbundener sensibler Daten zu gewährleisten.

Indem wir uns darüber bewusst werden, wie Angreifer vorgehen, können wir besser vorbereitet sein und proaktiv handeln, um unsere digitalen Umgebungen vorzubereiten und zu schützen.

Leave A Comment