Schützen Sie Ihre Azure AD-Daten: Effektive Maßnahmen zur Begrenzung des Benutzerzugriffs

Im Zeitalter der Digitalisierung nimmt Microsoft 365 eine zentrale Stellung ein und wird von einer breiten Bevölkerung genutzt. Dies hat jedoch auch die Aufmerksamkeit von Hackern auf sich gezogen, die kontinuierlich ihre Techniken verfeinern, um mögliche Sicherheitslücken in Microsoft 365 auszunutzen. Obwohl Microsoft im Laufe der Zeit fortschrittliche Sicherheitslösungen entwickelt hat, sind gerade kleinere und mittlere Unternehmen, die Microsoft 365 nutzen, besonders anfällig für Angriffe, bei denen es darum geht, sensible Informationen zu extrahieren.

Diese Hacker sind in der Lage, Benutzerdaten zu stehlen und geschickte Methoden anzuwenden, um unbefugten Zugriff auf Microsoft 365-Konten zu erhalten. Daher ist es von entscheidender Bedeutung, die Zugriffsrechte innerhalb der Organisation sorgfältig zu überwachen. Besondere Aufmerksamkeit sollte hierbei dem Microsoft Azure-Portal gewidmet werden, da es eine Fülle an entscheidenden Informationen in Bezug auf Microsoft 365 enthält.

1. Das Azure Admin Portal ist im Standard für jeden User einsehbar

Ein Beispiel für eine potenzielle Schwachstelle zeigt sich, wenn wir die Zugänglichkeit des Azure AD-Portals in Betracht ziehen. Es wird angenommen, dass nur Benutzer mit speziellen Berechtigungen, wie zum Beispiel Administratoren, das Portal nutzen können, um Einstellungen anzupassen. Doch wenig bekannt ist, dass auch Nicht-Administratoren, also einfache User Accounts, auf das Azure-Portal zugreifen können, auch wenn sie keine Einstellungen ändern können.

Sie haben dennoch die Möglichkeit, auf portal.azure.com Benutzerdaten, Gruppendaten, Gerätedetails und Benutzerberechtigungen einzusehen. Dies bedeutet Benutzer können sehen,

Das heißt, das nicht nur intern gegebenenfalls Compliance Probleme entstehen können, sondern auch Hacker können vergleichsweise leicht all diese Informationen über jeden unprivilegierten Benutzer in der Organisation erlangen können, was durchaus besorgniserregend ist.

In Anbetracht dieser Gefahren ist es von größter Wichtigkeit, sowohl die Sicherheitslösungen von Microsoft als auch die Zugriffsrechte in der eigenen Organisation genau zu überwachen und sicherzustellen, dass sensible Informationen bestmöglich geschützt sind.

2. Wie schränke ich den Benutzerzugriff auf das Azure AD-Portal ein?

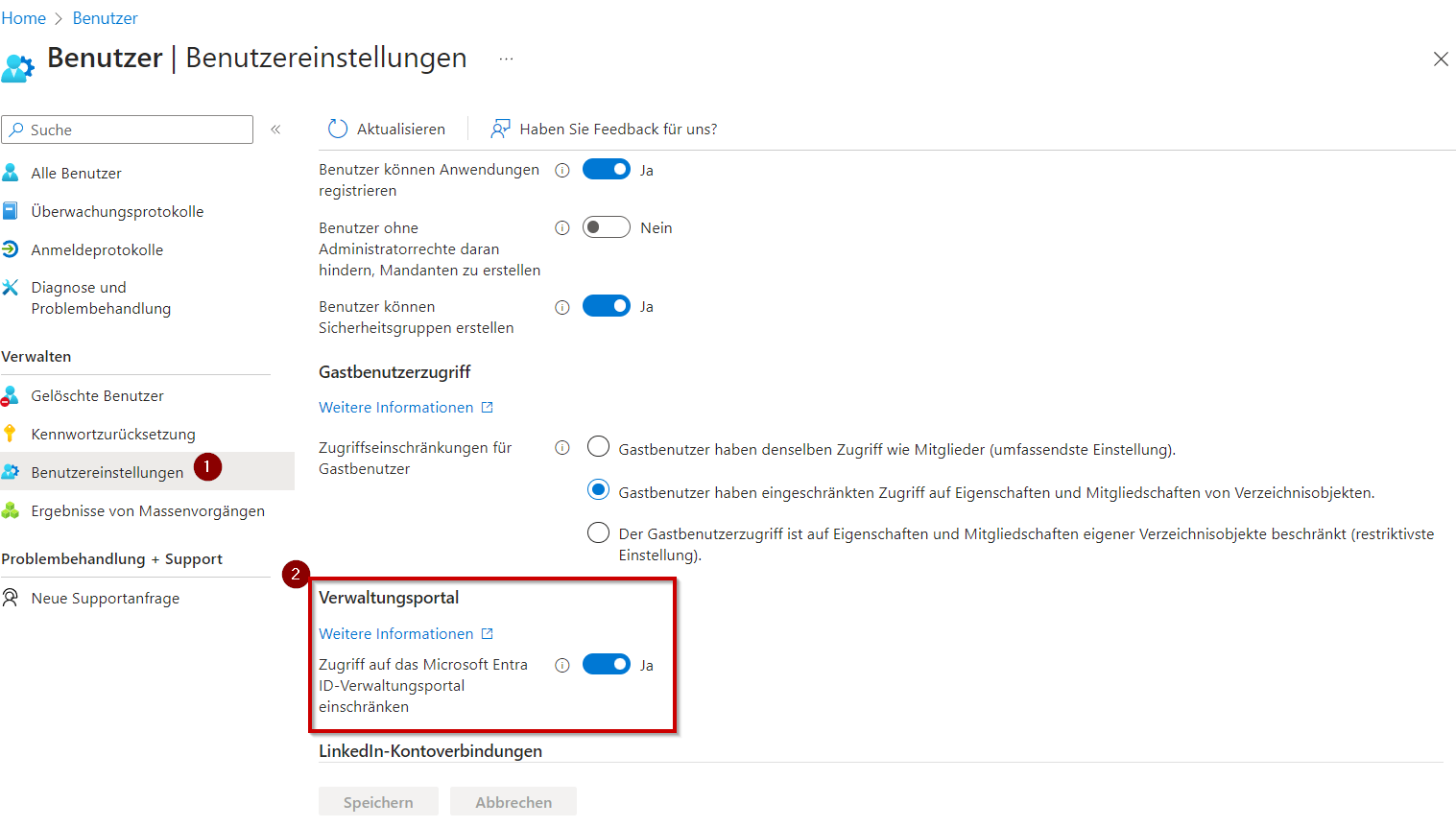

Sie können den Zugriff von Benutzern ohne Administratorrechte auf das Azure AD-Portal einschränken, indem Sie die folgenden Schritte ausführen:

- Melden Sie sich bei Ihrem Azure AD Admin Center auf https://portal.azure.com/ an

- Gehen in den Bereich „Benutzer“

- Klicken sie dort auf Benutzereinstellungen

- Verschieben Sie den Schalter im Verwaltungsportal auf „Ja“.

- Wählen Sie oben „Speichern“ aus.

Jetzt können Nicht-Administratoren nicht mehr auf das Azure AD-Portal zugreifen, falls sie auf portal.azure.com navigieren.

3. Wie schränke ich den Zugriff auf MSOnline PowerShell ein?

Ein Hacker wird eher nicht eine grafische Benutzeroberfläche nutzen. Das bedeutet, das oben Gesagte ist zwar effektiv um den Zugriff für Endbenutzer einzuschränken. Wenn Hacker Zugriff auf ein Konto erhält, kann er allerdings PowerShell-Module wie MSOnline oder AzureAD verwenden, um an seine Ziele zu gelangen.

Trotz der Tatsache, dass MSOnline ein älteres PowerShell-Modul ist, enthält es immer noch relevante Daten. Diese sind vor allem mit dem Command Set-MsolCompanySettings konfigurierbar.

Mit diesem Command werden zum folgende Parameter konfiguriert:

AllowEmailVerifiedUsers steuert, ob Benutzer dem Tenant durch E-Mail-Validierung beitreten können. Um beizutreten, muss der Benutzer eine E-Mail-Adresse in einer Domäne haben, die mit einer der verifizierten Domänen im Tenant übereinstimmt. Diese Einstellung wird unternehmensweit für alle Domänen im Tenant angewendet. Wenn Sie diesen Parameter auf $false setzen, kann kein E-Mail-verifizierter Benutzer dem Tenant beitreten.

AllowAdHocSubscriptions steuert die Möglichkeit für Benutzer, Self-Service-Anmeldungen durchzuführen. Wenn Sie diesen Parameter auf $false setzen, kann kein Benutzer eine Selbstbedienungsanmeldung durchführen.

AllowEmailVerifiedUsers und AllowAdHocSubscriptions sind mandantenweite Einstellungen, die auf einen verwalteten oder nicht verwalteten Mandanten angewendet werden können.

Hier ist ein Beispiel:

Sie verwalten einen Tenant mit einer verifizierten Domäne wie contoso.com

Sie verwenden B2B-Zusammenarbeit von einem anderen Tenant aus, um einen Benutzer einzuladen, der im Home-Tenant von contoso.com noch nicht vorhanden ist (userdoesnotexist@contoso.com)

Im Heimatmandanten ist die Option AllowEmailVerifiedUsers aktiviert.

Wenn die vorstehenden Bedingungen erfüllt sind, wird im Heimatmandanten ein Mitgliedsbenutzer und im einladenden Mandanten ein B2B-Gastbenutzer erstellt.

UsersPermissionToCreateGroupsEnabled gibt an, ob Benutzern das Erstellen von Sicherheitsgruppen gestattet werden soll. Diese Einstellung wird unternehmensweit angewendet. Legen Sie diese Einstellung auf $False fest, um die Fähigkeit von Benutzern zum Erstellen von Sicherheitsgruppen zu deaktivieren.

Das Erstellen von Microsoft 365 Gruppen durch Benutzer finden Sie in den Azure Active Directory-Cmdlets.

-UsersPermissionToReadOtherUsersEnabled Gibt an, ob Benutzern das Anzeigen der Profilinformationen anderer Benutzer in ihrem Unternehmen gestattet werden soll. Diese Einstellung wird unternehmensweit angewendet. Legen Sie auf $False fest, um die Möglichkeit von Benutzern zu deaktivieren, das Azure AD-Modul für Windows PowerShell für den Zugriff auf Benutzerinformationen für ihre Organisation zu verwenden.

Um zu verhindern können, dass Benutzer-Accounts über MSOnline auf die Daten anderer zugreifen benötigen wir folgenden PowerShell-Code:

Install-Modul MSOnline

Connect-MsolService

Set-MsolCompanySettings -UsersPermissionToReadOtherUsersEnabled $false

4. Wie schränke ich die Verwendung des AzureAD PowerShell-Moduls durch Benutzer ein?

Um den Zugriff auf die Azure Active Directory-Cmdlets für Benutzerkonten zu unterbinden empfehle ich dieses PS-Script, welches den Zugriff für alle Benutzerkonten bis auf bestimmte, definierte Konten unterbindet:

5. Fazit

In diesem Blogbeitrag haben wir beleuchtet, wie wichtig es ist, die Sicherheit von Azure AD-Daten in Microsoft 365 zu gewährleisten. Da im Standard die grafische Benutzeroberfläche für Benutzer Accounts leicht erreichbar ist, sollte dieser Zugang als erstes eingeschränkt werden.

Wir dürfen aber nicht außer Acht lassen, dass auch Hacker sich nicht in der GUI bewegen und eher auf PowerShell-Module wie MSOnline und AzureAD zugreifen. Die Bedrohung, die von solchen Möglichkeiten ausgeht, sollte nicht unterschätzt werden und ebenfalls unterbunden werden.

Mit nur drei Zeilen PowerShell-Code und einem Schieberegeler können wir effektive Schutzmaßnahmen ergreifen, um die Sicherheit unserer Azure AD-Daten zu gewährleisten. Es ist unsere Verantwortung, unsere Organisationen und deren Daten vor unerwünschten Zugriffen zu schützen.

Leave A Comment